2022 年甘肃省职业院校技能大赛

高职组网络系统管理竞赛 网络构建模块试题

目 录

考试说明

任务描述

任务清单

(一)基础配置

(二)有线网络配置

(三)无线网络配置

(四)出口网络配置

附录 1:拓扑图

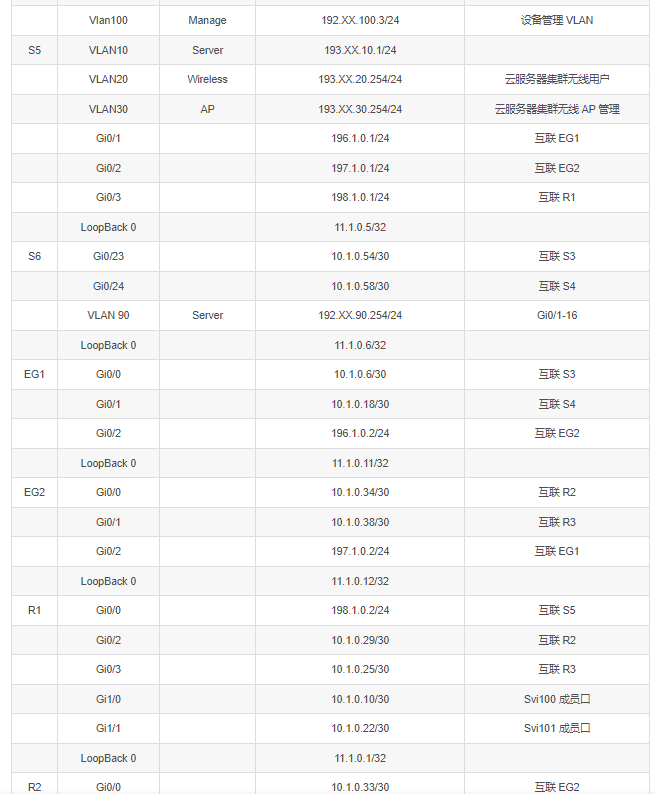

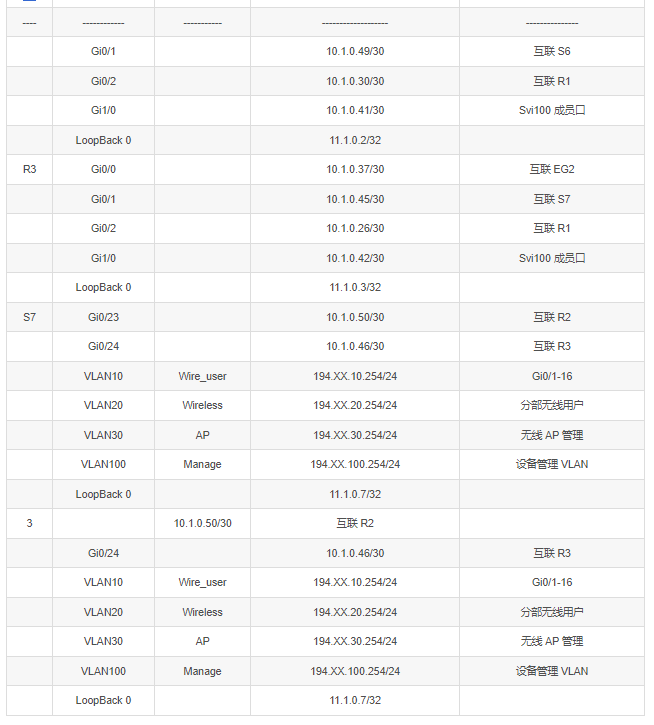

附录 2:地址规划表

考试说明

本模块比赛时间为 3 小时。请合理分配竞赛时间。请仔细阅读以下要求。

1. 竞赛所需的硬件、软件和辅助工具由组委会统一布置,选手不得私自携带任何软件、移动存储、辅助工具、移动通信等进入赛场;

2. 操作过程中,需要及时保存配置。比赛结束后,所有设备、计算机保持运行状态,不要拆动硬件连接;

3. 比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷和草纸)带离赛场;

4.严格按照“网络构建答题卡.docx”文档格式要求,制作输出竞赛结果文件。同时,另存一份“PDF 格式文档”;

5.在每台设备上使用 show running-config 命令,将该命令下显示的结果,分别保存为独立的“*.txt”文件中。其中,文件名要以设备的编号命名;并把所有的“*.txt”文件,集中存放在新建的“设备配置”文件夹下;

6.考生所提交的文件是竞赛结果的唯一依据,请考生一定确保文件确实有效,能够正常读取。如有疑问,可咨询现场工作人员。

任务描述

CII 教育集团业务不断发展壮大,为适应 IT 行业技术飞速发展,满足集团业务发展需要,集团公司决定建设北京总部、广州分部和云服务器集群区的信息化网络。你作为火星公司网络工程师前往 CII 集团完成网络规划与建设任务。

任务清单

(一)基础配置

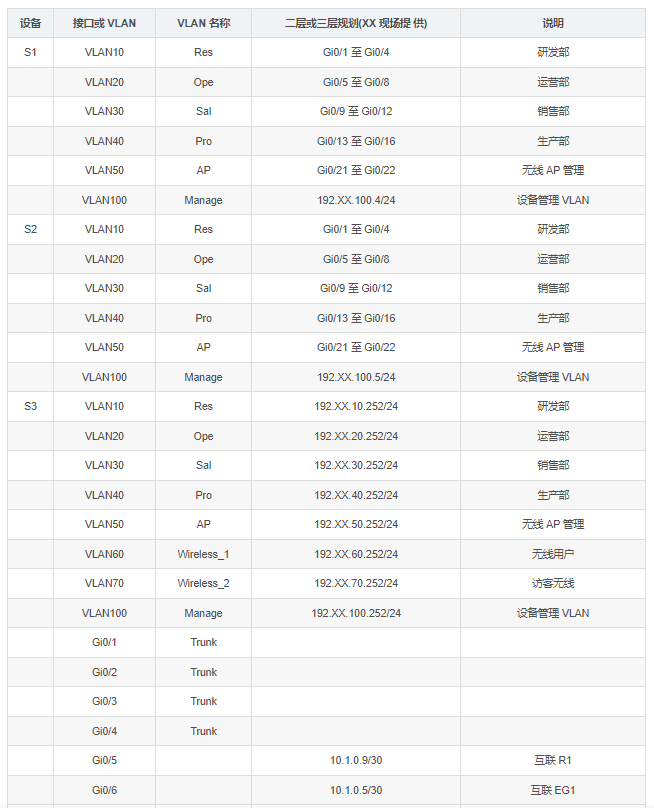

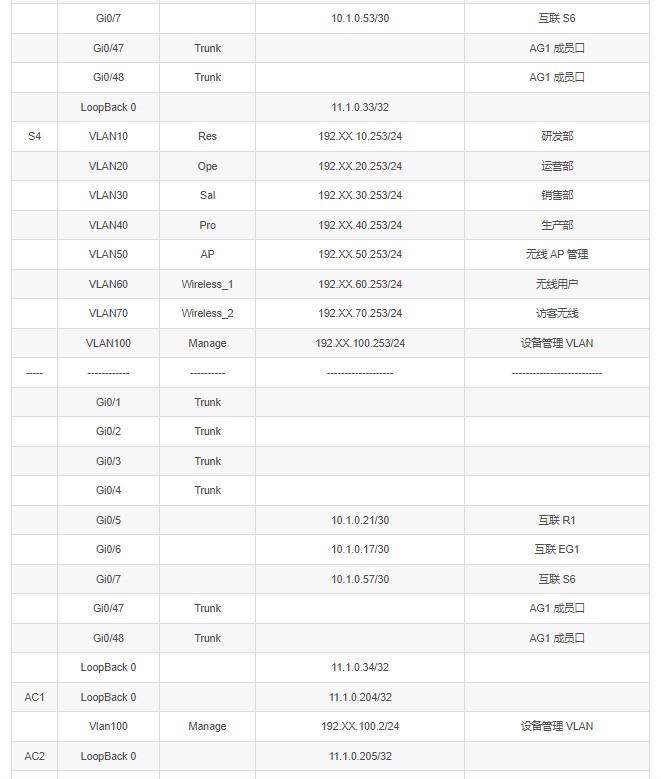

1.根据附录 1 拓扑图及附录 2 地址规划表,配置设备接口信息;

2.为路由器和无线控制器开启 SSH 服务端功能,用户名和密码为 admin,密码为明文类型,特权密码为 admin;为交换机开启 Telnet 功能,对所有 Telnet 用户采用本地认证的方式。创建本地用户,设定用户名和密码为 admin,密码为明文类型,特权密码为 admin。

3.配置所有设备 SNMP 消息,向主机 172.16.0.254 发送 Trap 消息版本 V2C,读写的Community 为“ruijie”,只读的 Community 为“public”,开启 Trap 消息。

(二)有线网络配置

1.在全网 Trunk 链路上做 VLAN 修剪;

2. 控制用户安全接入,在分部 S1、S2、S6、S7 启用端口安全;

3.接入设备 S1、S2、S6、S7 接口开启 BPDU 防护;开启 rldp 防止环路,检测到环路后处理方式为 shutdown-port;连接终端的所有端口配置为边缘端口;

4.如果端口被 BPDU Guard 检测进入 err-disabled 状态,再过 300 秒后会自动恢复(基于接口部署策略),重新检测是否有环路;

5.交换机 S1、S2 针对用户终端的广播,组播以及未知名单播启用风暴限制,限制级别为 2;

6. DHCP 服务器搭建于 EG1 上,地址池命名为 Pool_VLAN10,DHCP 对外服务使用 loopback0 地址;在 S1、S2 启用 DHCP-Snooping;调整 CPU 保护机制中 ARP 阈值 500pps;关闭S1、S2 上联接口 NFPP 功能,全局设置 NFPP 日志缓存容量为 1024,打印相同 log 的阈值为 300s;

7.在交换机 S3、S4 上配置 MSTP 防止二层环路;要求 VLAN10、VLAN20、VLAN30、VLAN40数据流经过 S3 转发,VLAN50、VLAN60、VLAN70、VLAN100 数据流经过 S4 转发。配置参数要求:region-name 为 ruijie;revision 版本为 1;实例 1 包含 VLAN10,VLAN20,VLAN30,VLAN40;实例 2 包含 VLAN50,VLAN60,VLAN70,VLAN100;

8.在 S3 和 S4 上配置 VRRP,实现主机的网关冗余,所配置的参数要求如表 1,S3、S4各 VRRP 组中高优先级设置为 180,低优先级设置为 110。

9.交换机 S3 与 S4 之间的 2 条互联链路(Gi0/47、Gi0/48)配置二层链路聚合,采取 LACP动态聚合模式。

10.本部内网使用静态路由、OSPF 多协议组网。其中 S3、S4、S6、EG1、R1 使用 OSPF协议,本部其余三层设备间使用静态路由协议。OSPF 进程号 10,规划多区域组网,区域 0(S3、S4),区域 1(S3、S4、EG1),区域 2(S3、S4、R1),区域 3(S3、S4、S6)为完全 NSSA 区域,AC1、AC2 与 S3、S4 静态路由部署,所有网络以 Network 发布明细网段(包括LOOPBACK 地址),要求业务网段中不出现协议报文,优化 OSPF 配置尽量加快OSPF 收敛,重发布路由进 OSPF 中使用类型 1;

11. R1、R2、R3 使用 BGP 路由协议,总部为 AS100,分部为 AS200;R1 与 R2、R3 建立EBGP 邻居(通过 LOOPBACK0);R2 与 R3 建立 IBGP 邻居(通过 LOOPBACK0);BGP 底层 IGP通过静态路由实现。分部所有路由必须通过 network 命令来发布,总部路由通过重分布引入分部;

12. 分部局域网环境使用静态路由、RIP 多协议组网,RIP 版本为 RIP-2,取消自动汇总,发布明细路由;

13. BGP 协议只允许使用 Route-map(命名为 MED)来改变 MED 属性,且 MED 值必须为50 或 100(部署于 R1 上);调整 OSPF 度量 COST 值必须为 5 或 10。VLAN10、VLAN20、VLAN30、VLAN40 的用户与互联网互通主路径规划为:S3-EG1;VLAN60、VLAN70、VLAN100 的用户与互联网互通主路径规划为:S4-EG1。总部服务器流量出口路径优先走 S4 交换机;总部与分部互通主路径为: S3/S4-R1-R2-S7;分部用户与互联网互通主路径规划为S7-R2-EG2;(通过 R3 使用偏移列表控制路径,度量值为 10),所有主链路故障可以无缝切换到备用链路;

14.在路由器 R1 部署 QoS,去往云服务器集群通过专线返回的 VOIP 流量给予 IP 优先级(IP preference)3;对于 telnet 流量,给予 IP 优先级(IP preference)2;

15.通过策略路由实现总部去往分部SSH数据通过R1-R2的线路转发,WEB数据通过R1-R3的线路转发,要求通过部署 RNS 对象来检测出口上行链路及协议故障,RNS 对象采用每10 秒发送一次 icmp-echo 报文定期探测,如果 5 秒内没有收到回复认为查询失败。

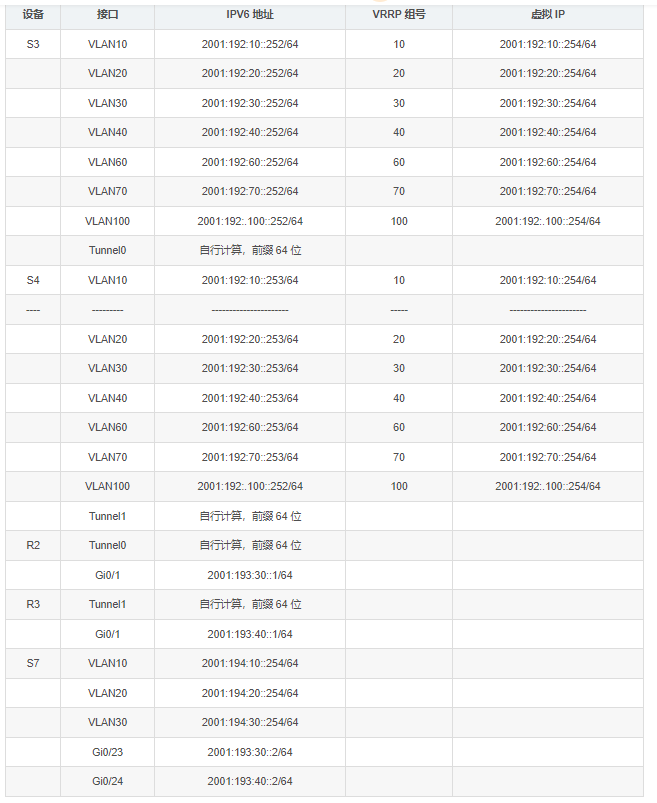

16. S3、S4 启用 IPV6 网络,实现 VLAN10、VLAN20、VLAN30、VLAN40、VLAN60、VLAN70的 IPV6 终端可自动从网关处获取地址,并实现互联互通资源共享,IPv6 地址规划如下:

表 2 IPV6 地址规划表

17.在 S3 和 S4 上配置 VRRP for IPv6,实现主机的 IPv6 网关冗余,VRRP 与 MSTP 的主备状态与 IPv4 网络一致,S3 与 R2、S4 与 R3 使用 loopback 口建立 6to4 隧道,隧道内配置静态路由使得总部与分部的 ipv6 终端互联互通;分部配置 OSPFv3 协议(R2、R3、S7),OSPFv3 进程号 10,区域 0,优化配置,加快收敛速度,业务网段不允许出现协议报文。

(三)无线网络配置

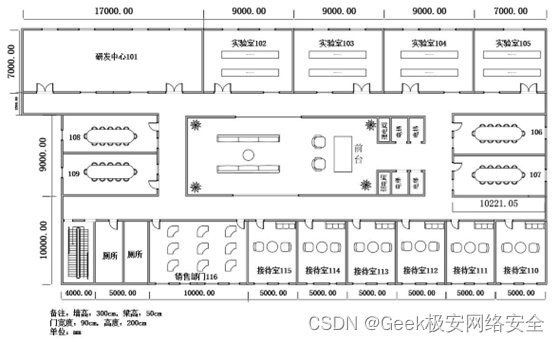

集团拟投入 13.5 万元(网络设备采购部分),项目要求重点覆盖楼层、走廊和办公室。平面布局如图 1 所示。

图 1 平面布局图

1.绘制 AP 点位图(包括:AP 型号、编号、信道等信息,其中信道采用 2.4G 的 1、6、11 三个信道进行规划);

2.使用无线地勘软件,输出 AP 点位图的 2.4G 频道的信号仿真热图(仿真信号强度要求大于-65db);

3.输出该无线网络工程项目设备的预算表,网络设备型号和价格依据表 3;

表 3 无线产品价格表

4. 使用 S3/S4 为总部无线用户与 AP 的 DHCP 服务器,S3 分配地址范围为其网段的 1 至100(用最少的命令实现),S4 分配地址为其网段的 101 至 200(用最少的命令实现)。使用 S5 作为云服务器集群无线用户的 DHCP 服务器。使用 S7 为分部无线用户与 AP DHCP服务器,为其终端自动分配地址;

5.云服务器集群 AP2 使用胖模式进行部署,使用透明模式传输。AP2 管理地址为193.XX.30.1/24, SSID (WLAN-ID 3)为 Ruijie-YS_XX(XX 现场提供),连接 Fat AP的无线用户接入无线网络时采用 WEB 认证方式,认证用户名、密码为 XX(现场提供);

6. 创建总部 SSID 1 为 Ruijie-ZB_XX(XX 现场提供),AP-Group 为 ZB,总部无线用户关联 SSID 后可自动获取地址;创建总部 SSID 2 为 Ruijie-FK_XX(XX 现场提供),AP-Group 为 ZB,总部无线用户关联 SSID 后可自动获取地址;创建分部 SSID 4 为Ruijie-FB_XX(XX 现场提供),AP-Group 为 FB,分部无线用户关联 SSID 后可自动获取地址;

7.两台 AC 启用热备,AC1 为主用,AC2 为备用。AP 与 AC1、AC2 均建立隧道,当 AP 与AC1 失去连接时能无缝切换至 AC2 并提供服务;

8. 总部与分部无线用户接入无线网络时需要采用基于 WPA2 加密方式,其口令为XXX(现场提供);

9. 要求所有无线用户均启用本地转发模式;限制 AP1 关联用户数最多为 16 人;关闭低速率(1M,6M)应用接入;

10.调整 2.4G 频段射频卡 powerlocal 功率数值为 20,5.8G 频段射频卡 powerlocal 功率数值为 100,尽量降低同频干扰带来的影响。

(四)出口网络配置

1. 总部出口上配置访问控制列表,仅允许无线用户与研发部用户 (ACL 编号 110)在每天 09:00-17:00(命名为 work)通过 NAPT 访问互联网,NAPT 映射到互联网接口上;分部出口网关上配置访问控制列表,允许所有用户(ACL 编号 110)在每天 08:30-17:00(命名为 work)通过 NAPT 访问互联网,NAPT 映射到互联网接口上;

2. 在总部 EG 网关上启用 Web Portal 认证服务,并创建 user1、user2;无线用户访问互联网免 WEB 认证;

3. 在总部 EG 针对内网访问外网 WEB 流量限速每 IP 1000Kbps,内网 WEB 总流量不超过20Mbps,通道名称定义为 WEB;

4.EG2 对敏感词“大赛真题”和“如何作弊”进行过滤;

5. 为了确保总部 R1 至 R2、R3 两条专线均发生故障时分部可正常访问总部,要求在总部与分部 EG 上启用 IPSEC VPN 建立 IPSEC 隧道,实现总部与分部有线用户数据互通及加密处理。VPN 需要采用隧道模式、预共享密码为 123456,加密算法为 3DES,加密认证方式为 esp-3des、esp-md5-hmac,DH 使用组 2;

附录 1:拓扑图

附录 2:地址规划表

表 4 IPv4 地址分配表