演讲人:泊无,阿里云开放平台高级产品专家

本篇内容将为大家介绍多账号配置统一合规审计解决方案。

首先通过下图可见这个示例企业所面临的问题。这家企业拥有10家子公司,这些子公司各自拥有独立的安全和运维团队。正常情况下,子公司需要采购什么样的云资源、对云资源需要做哪些防护,都由各子公司去做决策。

在这样的业务架构下,虽然各子公司拥有比较好的创新和灵活性,但是也会为集团公司带来安全合规难以管控的问题。企业集团管理员很难去审计各个子公司的问题和它们的资源存在的一些风险。

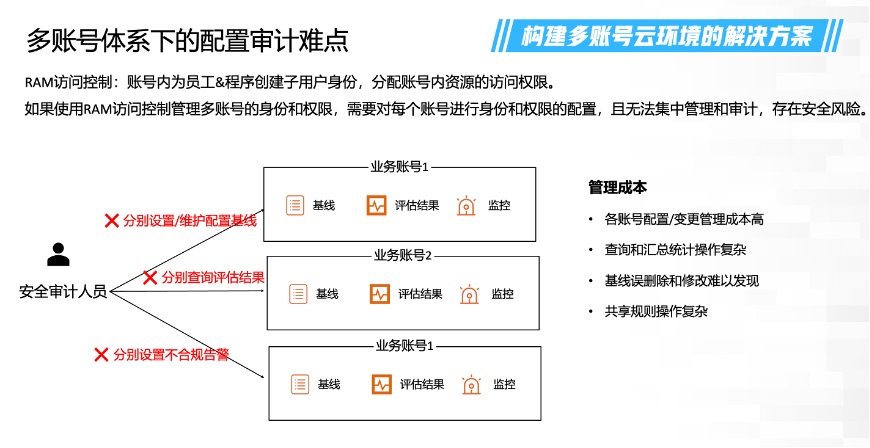

众所周知,在使用单账号的时候通常可以启用配置审计这个产品去简化管理员的审计工作。配置审计可以自动获取到当前账号下的所有资源配置信息,并且可以自动跟踪资源的变化。这样安全审计人员就可以通过设置一些简单的合规判断规则,然后系统就可以自动去实时检查账号下的资源是否满足合规要求。

但在多账号的架构下,要实现统一的配置规则则会面临管理困难等诸多问题。比如管理员需要进入到各个云账号中,进行重复的创建配置规则的设置,这个操作过程是比较复杂的。当我们需要去修改这些参数和规则项的时候,也很难保证每个云账号当中的规则能够始终保持一致。

此外,当一个新账号要加入到企业中来的话,需要重复以上整个的配置过程,可能会带来一些配置的遗漏或是参数的不安全,从而可能导致最终检测结果不符合预期的情况。

除此之外,资源规则创建完成之后,我们还有很多跨账号的操作也面临着同样的问题。比如我们需要获取到每个账号的审计结果,又或者需要去建立机制去保障每个账号下的规则不被篡改,或是对于不合规的资源创建监控告警通知到各个业务负责人等等。

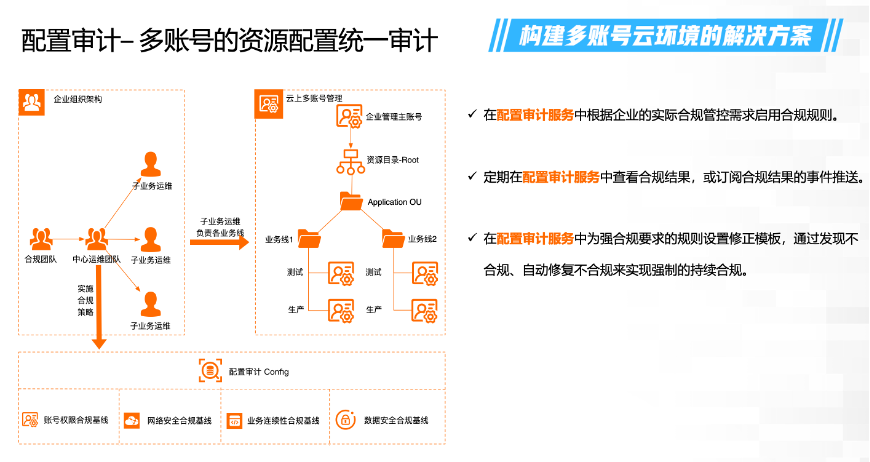

为了解决以上这一系列的问题,阿里云提供了多账号的资源配置统一审计的解决方案。通过上面的架构图我们可以了解下这个解决方案的核心操作方式。

作为企业管理者来说,首先他需要确保资源目录已经启动,并且把相关的子公司账号都已经纳管到资源目录当中了。当资源账号已经完成上述操作之后,管理员需要根据企业的实际情况去设置合规规则,这里面包含了三个方面:

第一,根据企业的实际需求选择对应的法律合规包,例如等保、CIS合规包。对于一些更加进阶的企业,可以启用进阶的合规规则最佳实践,比如资源空闲检查、高可用配置检查等等。这些合规包里面包含的规则会自动应用到各个子账号中,并且可以触发合规检查。

第二,合规检查之后管理员可以在账号当中看到各个账号内的统一汇总不合规资源情况,这就很大程度的方便管理员掌握每个业务的安全风险等级。

第三,管理员可以去评估检查结果并针对检查结果进行修正。修正可以分为两种方式:

? 其一是手动修正。手动修正由管理员统一查看合规检查结果,然后确认这些检查所需的修复动作,并对它们进行自动化的统一修正。

? 第二是自动修复。对于一些比较轻量的且修复动作比较确定的不合规项,可以设置自动修复策略。比如标签缺失这样一个合规检查项,就可以设置标签自动补全的自动化脚本,当它再次产生同样的问题的时候,就可以让配置审计自动触发这个修正任务,最终保证资源能够满足企业的合规要求。

公共设置由企业的管理员统一实施之后,各个成员账号就不需要重复去设置公共规则,只需要完善各个子公司的业务规则即可。这样就可以大大降低配置和管理的复杂度。

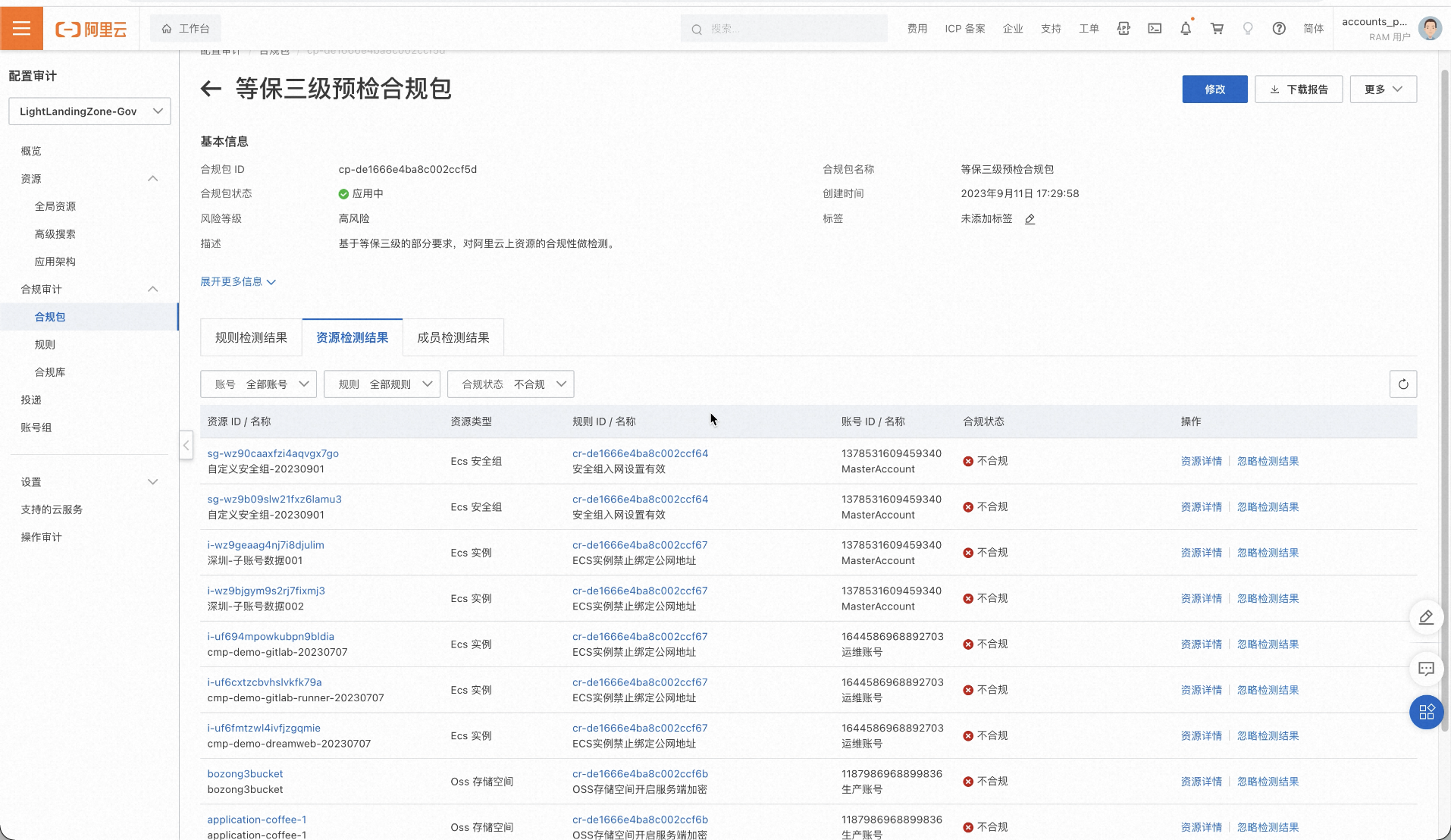

如下图示例所示,从企业管理员的视角,可以统一看到企业下所有账号的所有资源的合规情况,也可以导出合规的报表信息以进一步进行处理。

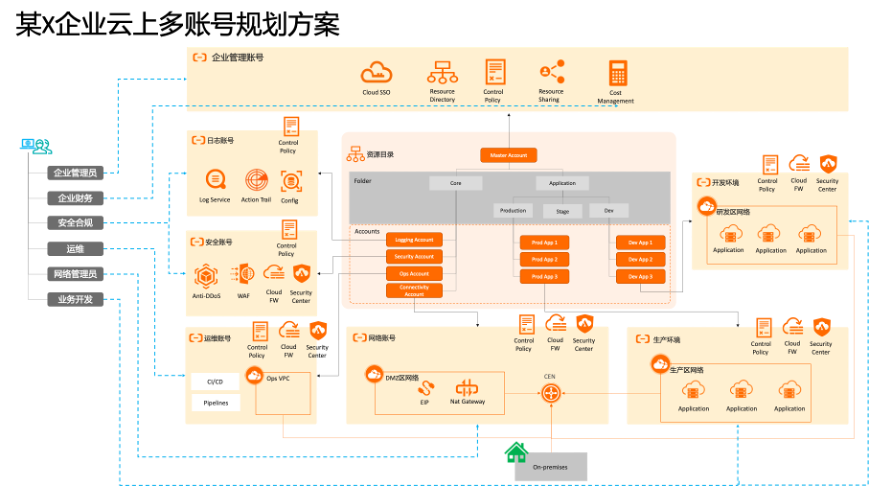

再回到文章开头的企业案例中去,对于集团企业来讲,一开始创建多账号规划的时候,建议创建一个独立的日志账号,并且授权企业的安全审计人员具备账号内配置审计等这些审计相关产品的管理权限。

创建独立账号的优势是,可以保证管理权限和资源的隔离,合规设置只能在这个账号中去进行配置管理,其他子公司的业务成员没有办法登录到这个账号,也避免了误删或是修改的情况发生,最大限度的保证了创建审计规则始终具有较高的可靠性。

具体拆解到案例企业,如果想要完成集团公司的审计工作,具体需要有以下几类的角色。

首先,企业整体的安全审计人员,如Alice,可以使用自己已经授权的账号登录到特定的日志账号中,此时这个账号已经被授权了配置审计的委派管理员权限,Alice只需要在这个账号中设置合规规则即可。

这些合规规则一方面来自阿里云官方提供的合规模版,另一方面也可以来自于企业的特定需求,管理员通过指定规则去创建企业定制化的合规要求。

完成了这个配置规则的模版之后,Alice也可以对不合规的事件设置一个统一的监控策略。当这些高风险的事件和不合规事件发生的时候,可以自动推送到对应的业务负责人那里。

其次,企业的管理负责人。在上述的集团企业案例中,其中运维总监Ken是可以随时进入到账号当中的,可以很方便的了解到企业内所有账号的合规情况,包括哪些资源存在高风险等问题,方便他后续可以指定企业的治理策略,并在后续的治理当中持续降低企业的安全合规风险。

第三,子公司的负责人。对于子公司的负责人来说,不再需要重复创建大量合规规则,只需要在企业的安全管理人Alice设置的基础合规规则之后,适当补充业务相关的安全检查规则即可。

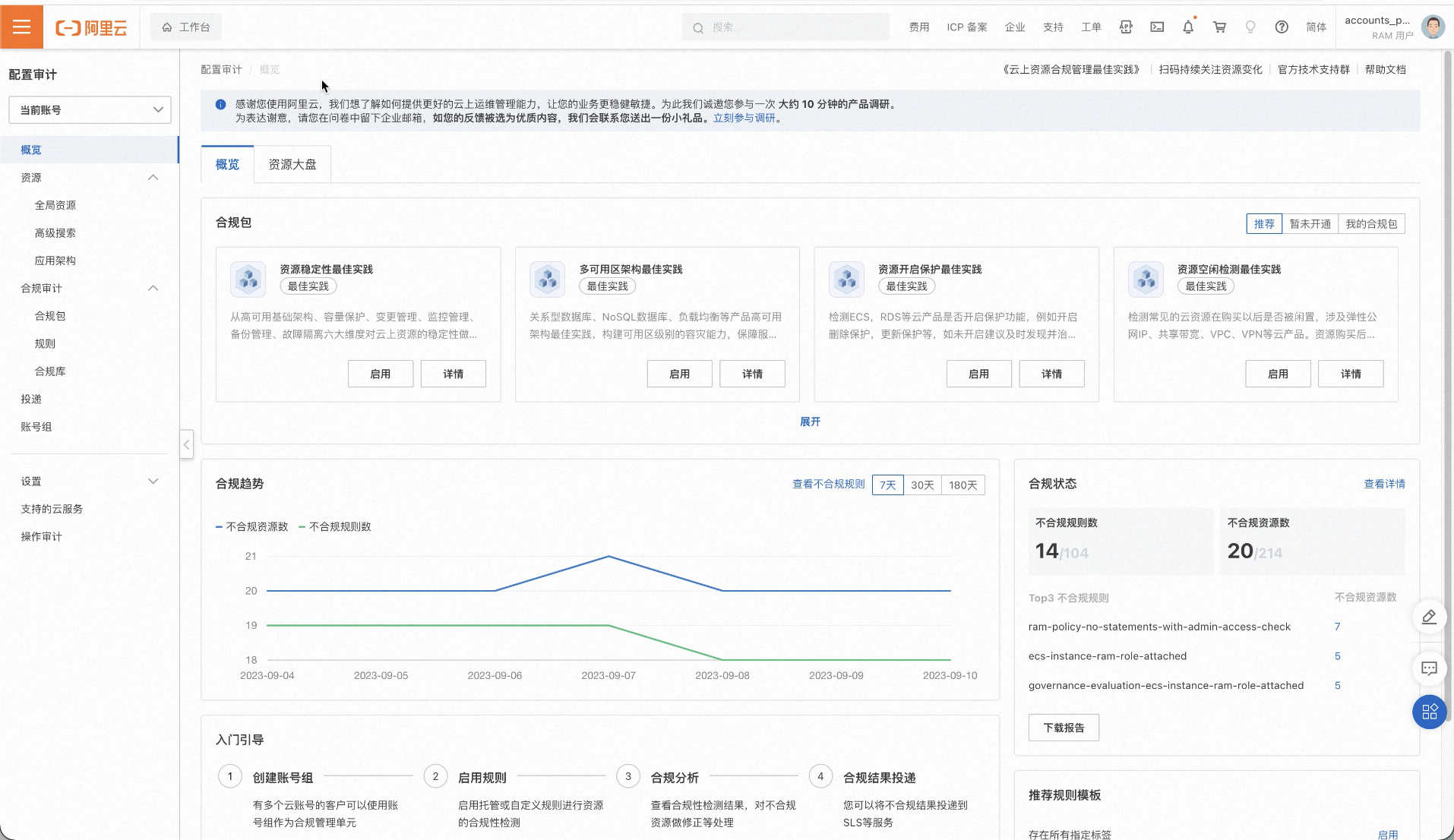

以下是多账号配置统一合规审计的实操演示。

进入控制台之前,假定我们已经启用了资源目录,并且已经对资源目录进行了适当的设置,把资源账号都已经纳管到了资源目录里。做完这些基本操作之后,可以在控制台启用配置审计这款产品。

可以注意到右上角是当前账号,以下的所有操作都是在当前账号当中。

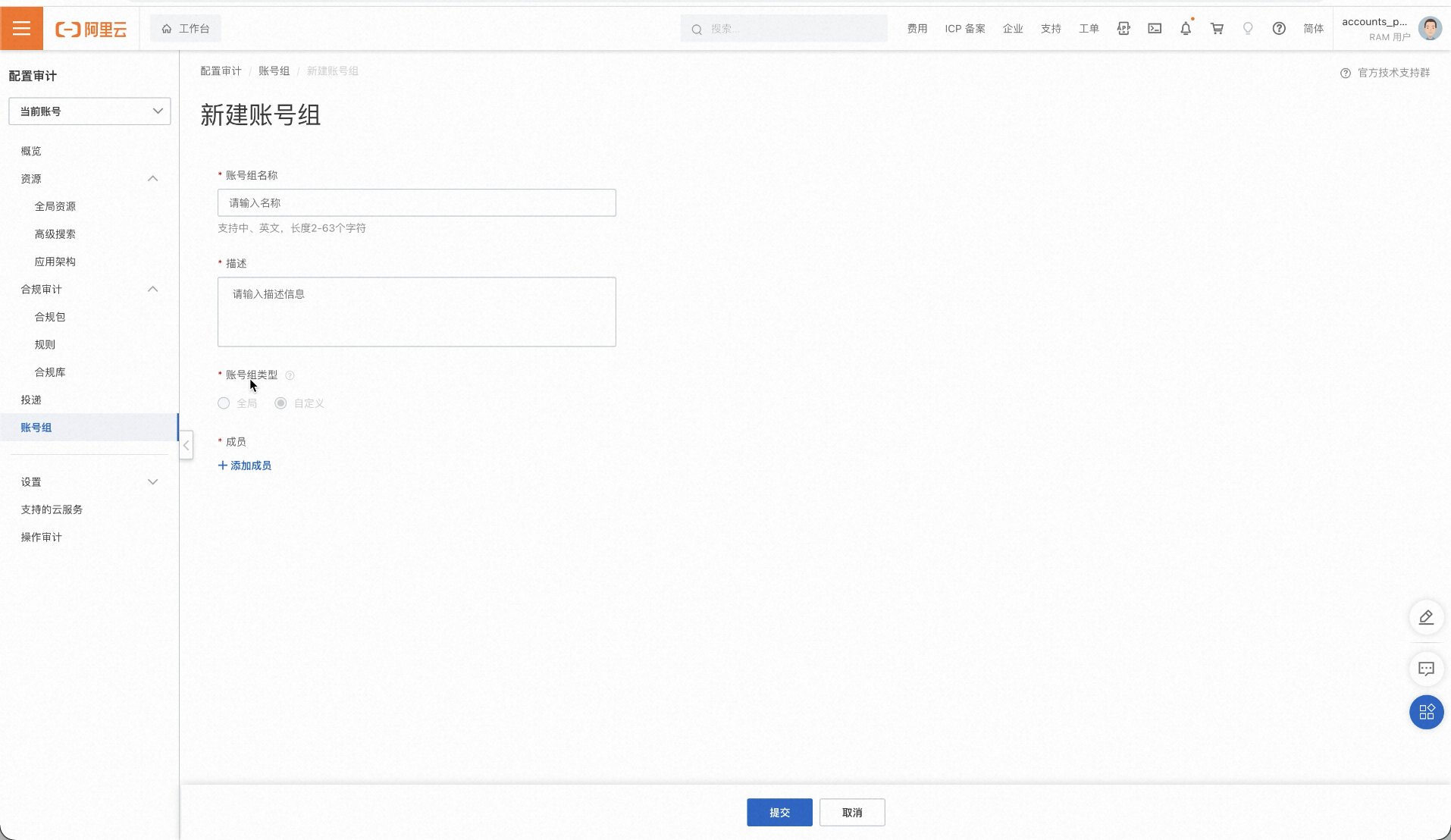

想要做多账号的统一合规管理,第一步需要进入到账号组中去创建一个新的账号组。创建新的账号组除了要注意名称和描述之外,还需要注意账号组的资源类型。

这里选择的账号组资源类型为全局,意思就是可以把资源目录下的资源账号都包含进来。无论后续新增资源账号还是移除资源账号,都会自动进行同步。如果账号组资源类型选择自定义,就没有这个同步的效果了。

对于企业来讲,只能够创建唯一的全局账号组。

账号组创建之后就可以看到它包含的账号数量、组类型、创建时间和创建状态等信息。

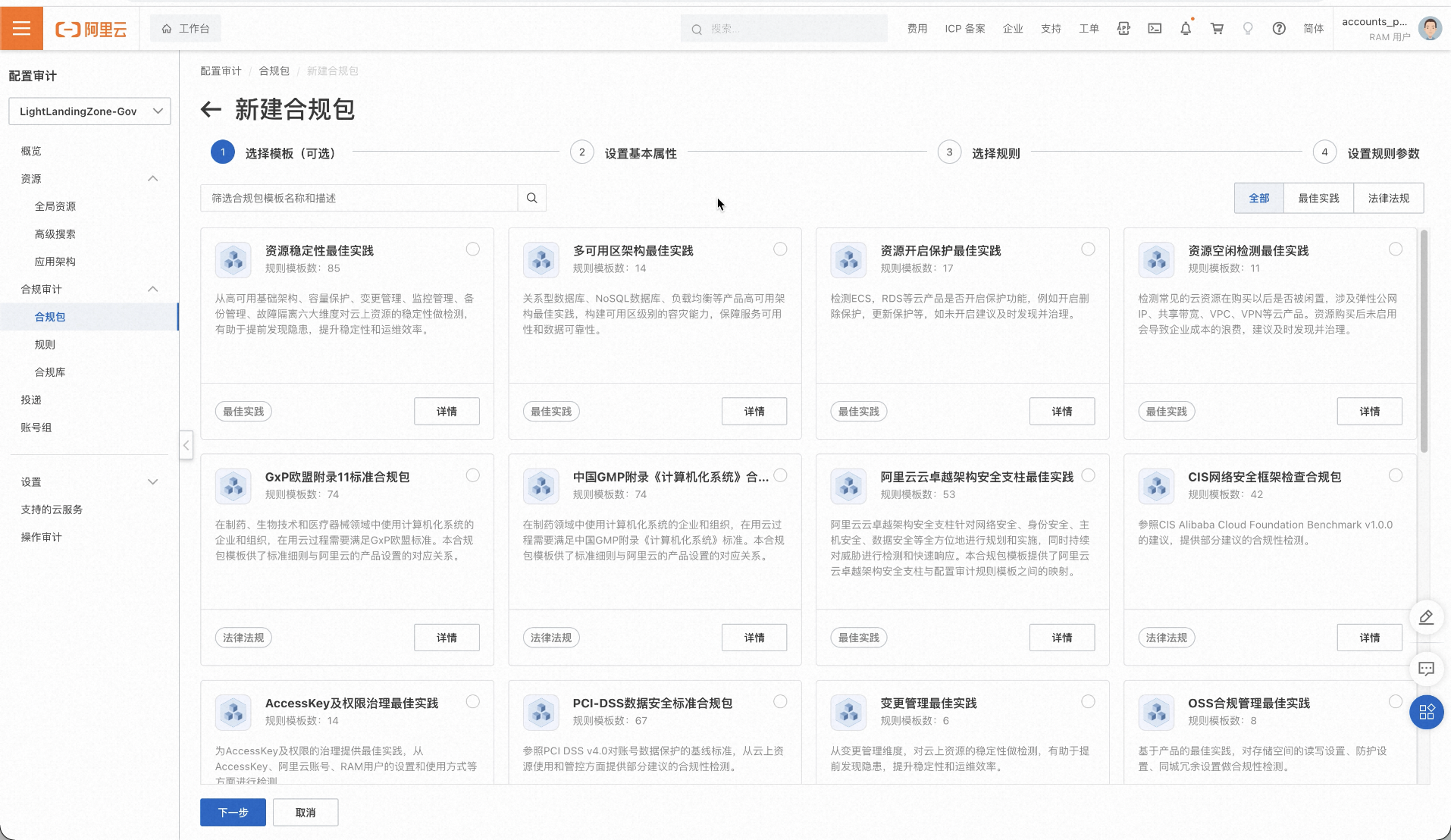

然后我们切换到这个账号组,也就是将这个新创建的账号组以及所有账号生效。切换账号组之后,可以进入到目录中的合规包中,创建合规包。可以选择阿里云已有合规模版,然后进入下一步。

进入新建合规包页面,合规包的名称和描述等信息会自动带入进来,如果没有问题保存默认即可。然后就可以设置生效范围,如果这里有特别需求,可以自设定它生效的地域或是生效的资源组标签等。

再下一步是确认这些合规包的规则是否符合预期,可以将这个合规包的所有规则都导入进来,如果都没问题再进入下一步。

再下一步是对部分规则设定参数,因为不是所有规则都有参数的。这样这个合规包就完成创建了。

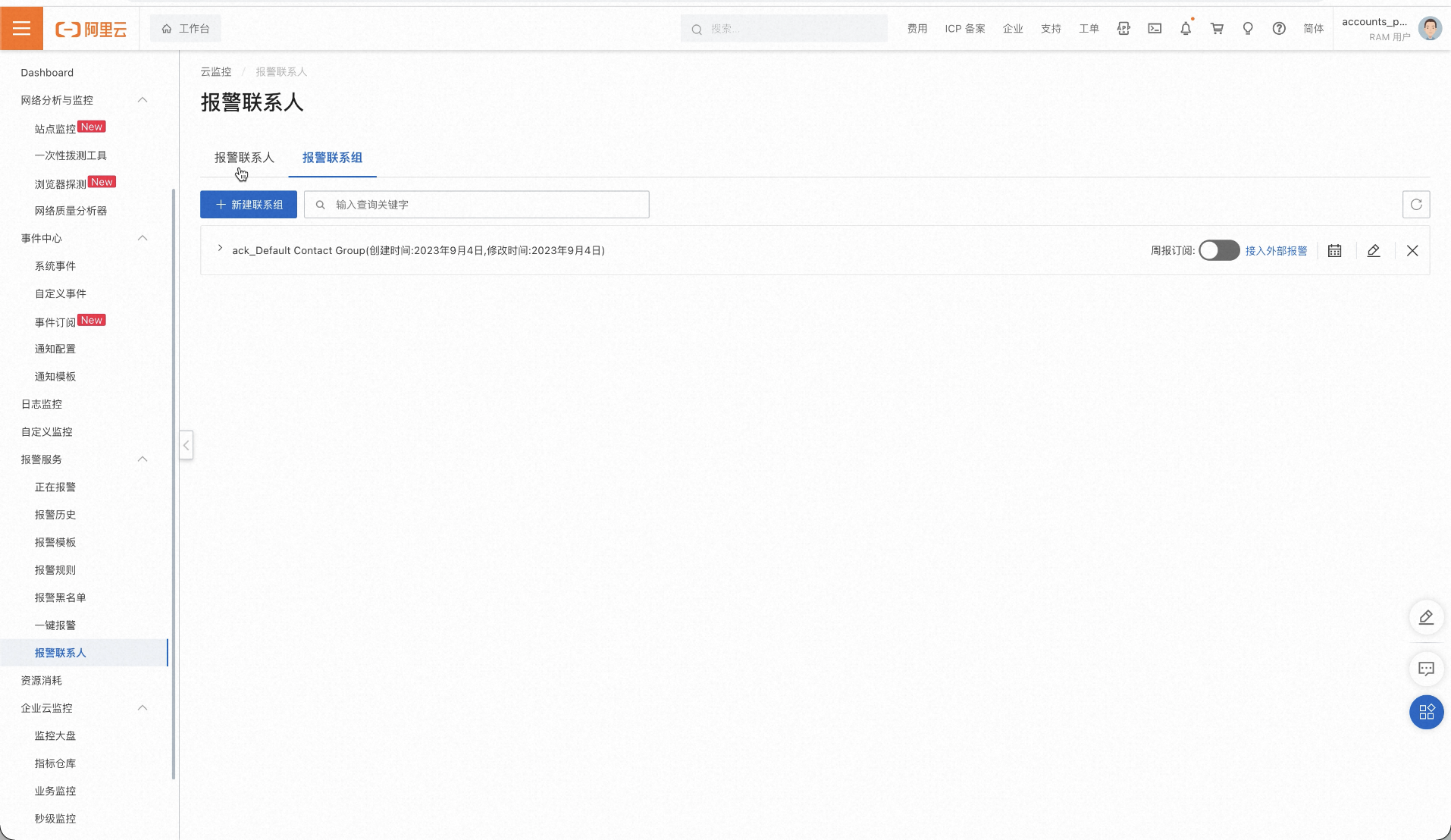

在这个创建过程中,也可以同步设置监控告警。启动之后可以切换到告警通知小组并设定告警通知人。

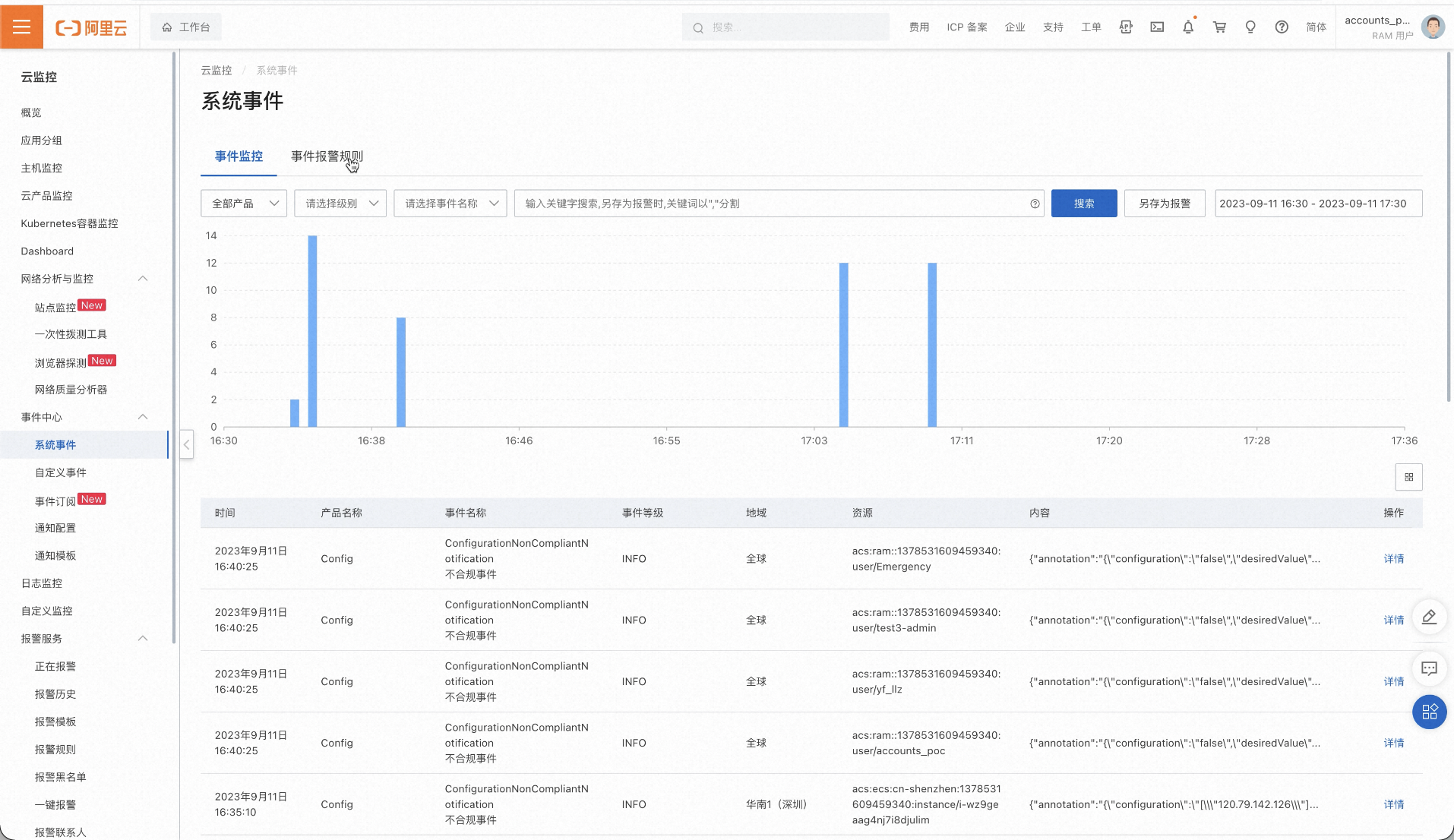

告警小组和告警联系人创建完成之后,再进入到系统事件中,在这里可以配置审计的合规事件和报警方式。切换到事件告警的规则列表,然后创建新的报警规则,其名称可以是配置审计的相关告警,然后产品类型选择配置审计,事件名称可以选择不合规事件。

配置审计支持两个类型的事件,其一,配置变量变更是指云产品上的配置;其二,配置属性变更,是指属性发生变化。这两种类型的事件都会触发告警通知。

选择了不合规事件类型之后,下面可以做进一步的关键词过滤。然后就是设定被通知对象,这里可以设置一个通知的联系人组,可以默认为上面创建好的联系人。

以上步骤就完成了整个创建事件的告警设置。点击确认后,当后续发生以上告警事件,系统就会通过电话、短信或是邮件加钉钉等方式自动通知到联系人组。

回到合规包的检查结果可以看到这里面有38项的不合规资源数,可以点击查看详情并切换到资源检测结果。在下图的列表中,可以统一查看不同账号下所有不合规的资源都有哪些。对那些不合规的资源都可以点进去查看详情,然后针对不合规的配置进行进一步的修正。