NAPT特性与配置实验

1【实验目的】

?掌握NAPT的原理

?掌握NAPT在企业网络中的应用

?掌握NAPT的配置方式

2【实验环境】

华为ENSP模拟器

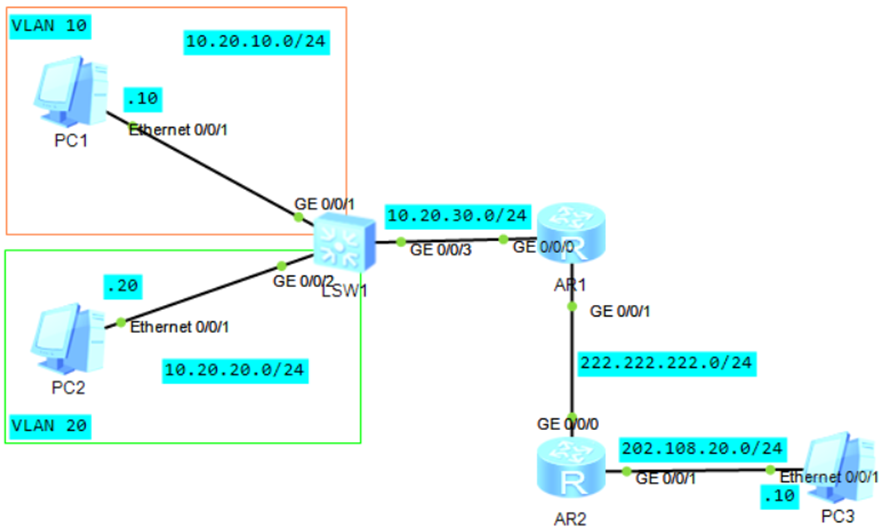

实验拓扑图如下图所示。

3【实验过程及实验结果】

1.地址配置

IP地址规划表

设备名称 |

设备接口 |

IP |

网关 |

所属VLAN |

PC1 |

E0/0/1 |

10.20.10.10/24 |

10.20.10.1/24 |

VLAN 10 |

PC2 |

E0/0/1 |

10.20.20.20/24 |

10.20.20.1/24 |

VLAN 20 |

PC3 |

E0/0/1 |

202.108.20.10/24 |

202.108.20.1/24 |

|

AR1 |

G0/0/0 |

10.20.30.1 |

||

G0/0/1 |

222.222.222.1 |

|||

AR2 |

G0/0/0 |

222.222.222.2 |

||

G0/0/1 |

202.108.20.1/24 |

2.IP编址与基本配置

给所有路由器配置IP地址信息。

AR1

<Huawei>SYS [Huawei]sys AR1 [AR1]int G0/0/0 [AR1-GigabitEthernet0/0/0]ip add 10.20.30.1 24 [AR1-GigabitEthernet0/0/0]int G0/0/1 [AR1-GigabitEthernet0/0/1]ip add 222.222.222.1 24

AR2

<Huawei>SYS [Huawei]sys AR2 [AR2]int G0/0/0 [AR2-GigabitEthernet0/0/0]ip add 222.222.222.2 24 [AR2-GigabitEthernet0/0/0]int G0/0/1 [AR2-GigabitEthernet0/0/1]ip add 202.108.20.1 24 [AR2-GigabitEthernet0/0/1]q

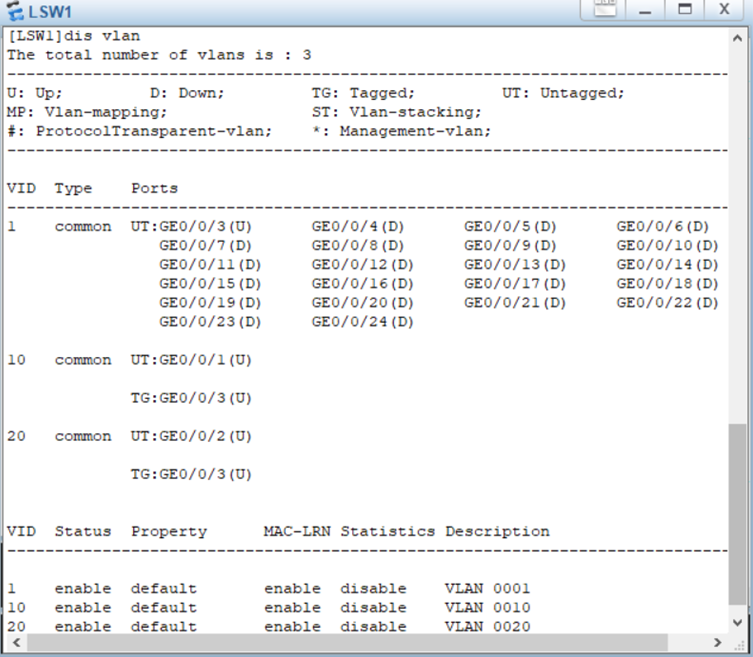

3.在交换机LSW1中添加VLAN配置

LSW1

<Huawei>SYS [Huawei]sys LSW1 [LSW1] [LSW1]vlan batch 10 20 [LSW1]int g0/0/1 [LSW1-GigabitEthernet0/0/1]port link-type access [LSW1-GigabitEthernet0/0/1]vlan 10 [LSW1-vlan10]port g0/0/1 [LSW1-vlan10] [LSW1-vlan10]int g0/0/2 [LSW1-GigabitEthernet0/0/2]port link-type access [LSW1-GigabitEthernet0/0/2]vlan 20 [LSW1-vlan20]port g0/0/2 [LSW1-vlan20] [LSW1-vlan20]int g0/0/3 [LSW1-GigabitEthernet0/0/3]port link-type trunk [LSW1-GigabitEthernet0/0/3]port trunk allow-pass vlan all [LSW1-GigabitEthernet0/0/3]q [LSW1] [LSW1]in vlanif 1 [LSW1-Vlanif1]ip add 10.20.30.2 24 [LSW1-Vlanif1]in vlanif 10 [LSW1-Vlanif10]ip add 10.20.10.1 24 [LSW1-Vlanif10]in vlanif 20 [LSW1-Vlanif20]ip add 10.20.20.1 24 [LSW1-Vlanif20]q

配置完成后,观察交换机LSW1的VLAN

4.在各个设备中添加OSPF配置

LSW1

[LSW1]ospf [LSW1-ospf-1]area 0 [LSW1-ospf-1-area-0.0.0.0]net 10.20.0.0 0.0.255.255 [LSW1-ospf-1-area-0.0.0.0]q [LSW1-ospf-1]q

AR1

[AR1]ospf [AR1-ospf-1]area 0 [AR1-ospf-1-area-0.0.0.0]net 10.20.0.0 0.0.255.255 [AR1-ospf-1-area-0.0.0.0]net 222.222.222.0 0.0.0.255 [AR1-ospf-1-area-0.0.0.0]q [AR1-ospf-1]q

AR2

[AR2]ospf [AR2-ospf-1]area 0 [AR2-ospf-1-area-0.0.0.0]net 202.108.20.0 0.0.0.255 [AR2-ospf-1-area-0.0.0.0]net 222.222.222.0 0.0.0.255 [AR2-ospf-1-area-0.0.0.0]q [AR2-ospf-1]q

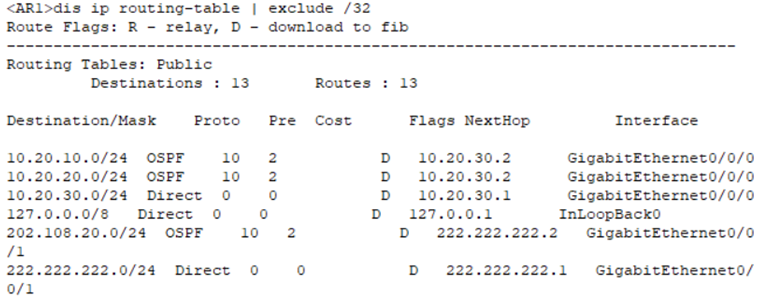

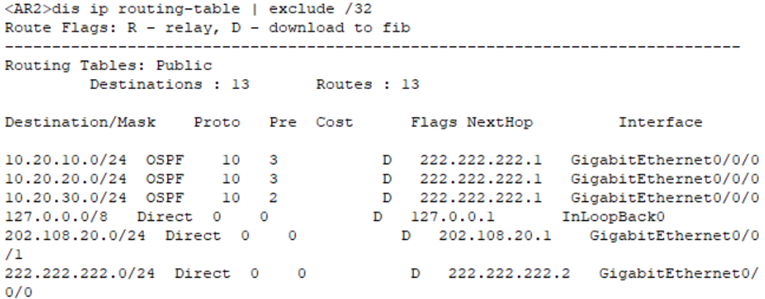

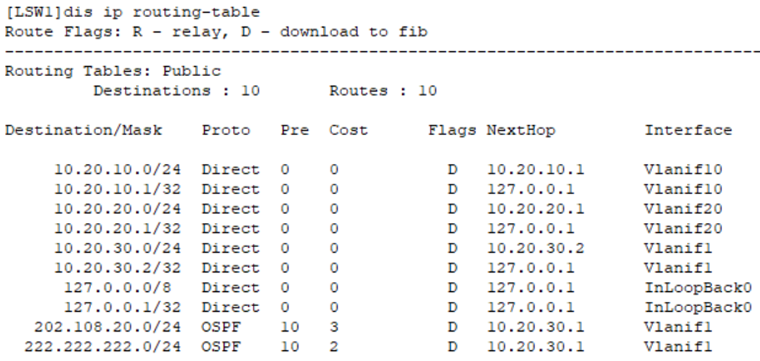

配置完成后,观察各设备的路由表

(1)AR1

(2)AR2

(1) LSW1

5.在设备中添加ACL(在ACL中指定私有IP地址范围)

AR1

[AR1]acl 2010 [AR1-acl-basic-2010]rule permit source 10.20.10.0 0.0.0.255 [AR1-acl-basic-2010]q [AR1] [AR1]acl 2020 [AR1-acl-basic-2020]rule permit source 10.20.20.0 0.0.0.255 [AR1-acl-basic-2020]q

6.在设备中添加NAPT

(1)在NAT地址组中指定公网IP地址范围

(2) 在接口上使用出向NAT绑定转换关系

AR1

[AR1]nat address-group 1 222.222.222.10 222.222.222.30 [AR1]nat address-group 2 222.222.222.60 222.222.222.90 [AR1] [AR1]int g0/0/1 [AR1-GigabitEthernet0/0/1]nat outbound 2010 address-group 1 [AR1-GigabitEthernet0/0/1]nat outbound 2020 address-group 2 [AR1-GigabitEthernet0/0/1]q

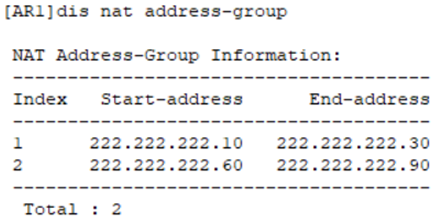

(1)配置完成后,观察AR1的NAT地址组

AR1

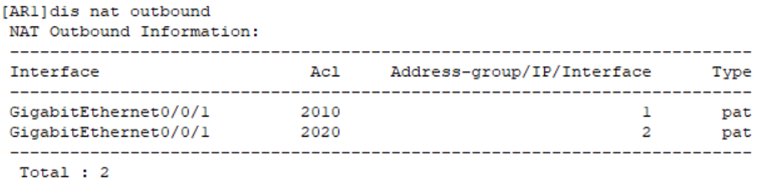

(2)查看出向NAPT配置

AR1

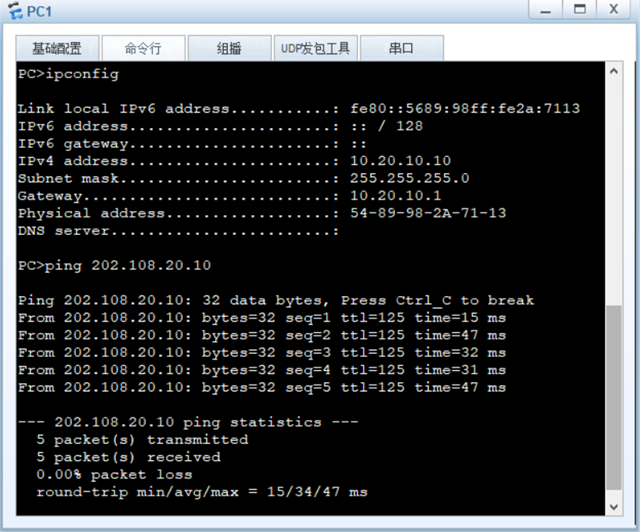

(2)所有设备通讯测试

PC1->PC3

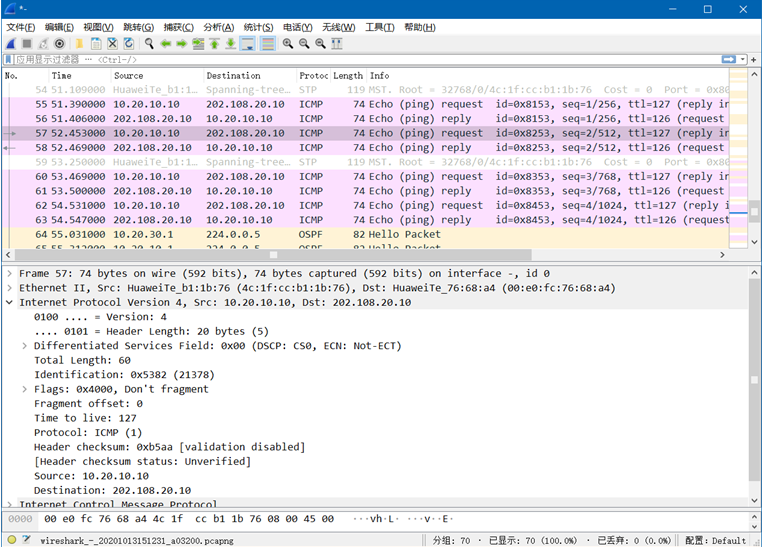

内网端口AR1的G0/0/0接口抓包情况

从图中G0/0/0接口的抓包中我们可以看出:路由器从PC那里收到了从10.20.10.10发往202.108.20.10的Echo Request消息,同时路由器还向PC转发了从202.108.20.10发往10.20.10.10的Echo Reply消息.

外网端口AR1的G0/0/1接口抓包情况

由此可以看出它并不知道10.20.10.10而只知道自己分配出去的公网IP地址222.222.222.18,由此也可以验证NAT向外隐藏内部IP规划的效果.

4【实验总结】

(1) 静态NAT和动态NAT的区别

静态转换(static translation)将内部网络的私有IP地址转换为公有合法IP地址。IP地址的对应关系是一对一的,而且是不变的。

动态转换(dynamic translation)指将内部私有IP转换为公网IP地址时,IP的对应关系是不确定的。也就是说只要指定哪些内部地址可以进行NAT转换,以及哪些可以的合法的IP地址可以作为外部地址,就可以进行动态转换了。也可以使用多个合法地址集。

(2)常用命令

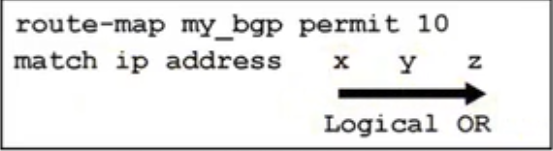

●nat outbound命令用来将一个访问控制列表ACL和一个地址池关联起来,表示ACL中规定的地址可以使用地址池进行地址转换。ACL用于指定一个 规则,用来过滤特定流量。后续将会介绍有关ACL的详细信息。

●nat address-group命令用来配置NAT地址池。

●display nat address-group group-index命令用来查看NAT地址池配置信息。

●命令display nat outbound用来查看动态NAT配置信息。

●可以用这两条命令验证动态NAT的详细配置。在本示例中,指定接口Serial1/0/0与ACL关联在一起,并定义了于地址转换的地址池1。参数no-pat说明没有 进行端口地址转换。